안녕하세요!

이번 포스팅에서는 "'Azure AD Connect가 AAD 신뢰 당사자 트러스트를 만들거나 업데이트할 수 없습니다.' 에러 조치" 방법에 대해 알아보겠습니다.

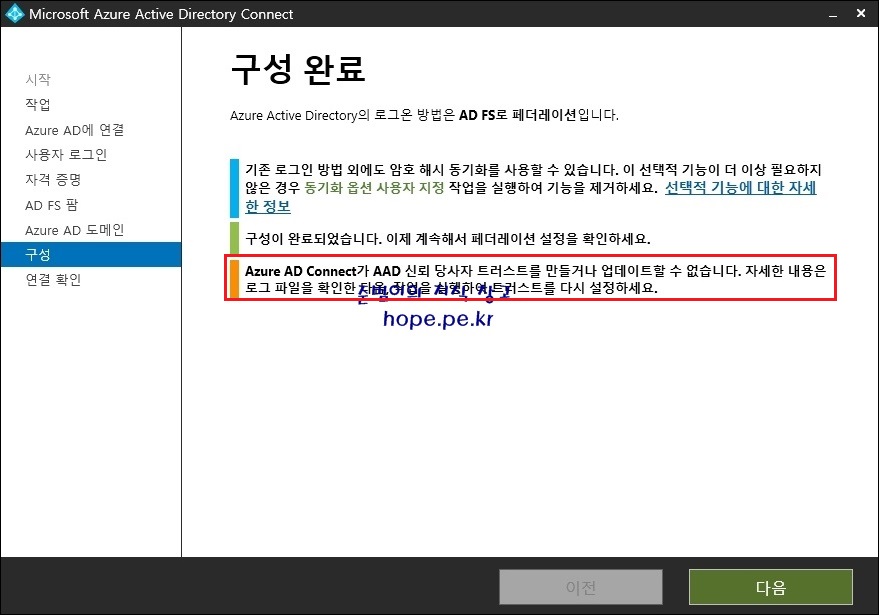

Azure AD Connect 설치 마법사를 통해 사용자 로그인 방법을 'AD FS 페더레이션' 으로 구성하는 과정 중

구성 완료 화면에서, 'Azure AD Connect가 AAD 신뢰 당사자 트러스트를 만들거나 업데이트 할 수 없습니다. 자세한 내용은 로그 파일을 확인한 다음 작업을 실행하여 트러스트를 다시 설정하세요. 경고 메세지가 발생하는 경우가 있습니다.

cf) 참고로 해당 이슈는 Windows Server 2016 ADFS 환경에서 자주 발생하였습니다.

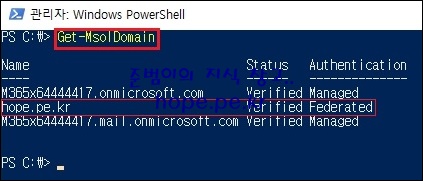

Microsoft 365에 PowerShell 연결 후, 도메인 인증 방법을 확인해보면 Federated로 정상적으로 변경은 되었지만

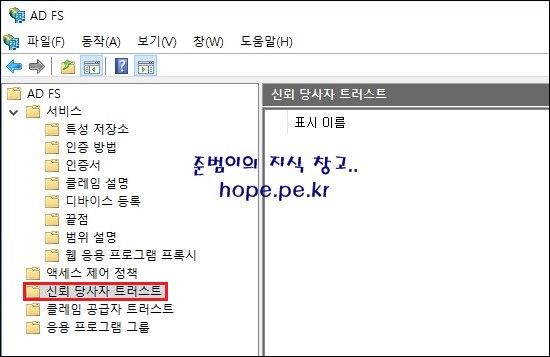

AD FS 콘솔에서, 신뢰 당사자 트러스트를 확인하면 생성된게 없습니다.

신뢰 당사자 트러스트에 Microsoft 365 항목이 없기 때문에, 해당 도메인으로 Microsoft 365에 로그인을 시도하면 다음과 같이 오류가 발생합니다.

위와 같은 현상 발생 시 수동으로 조치 방법에 대해 자세하게 설명을 드려보겠습니다.

먼저 ADFS 서버에 접속 합니다.

그리고 Windows PowerShell을 관리자 권한으로 실행 후 다음 cmdlet 명령어를 실행 합니다.

Import-Module ADFS

다음 cmdlet 명령어를 실행하여, 신뢰 당사자 트러스트에 Microsoft 365를 수동으로 추가 합니다.

Add-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform" –MetadataUrl "https://nexus.microsoftonline-p.com/federationmetadata/2007-06/federationmetadata.xml"

AD FS 콘솔의 신뢰 당사자 트러스트에, Microsoft 365가 정상적으로 추가됨을 확인 합니다.

다음 스크립트를 복사 후 PowerShell에 붙여넣기를 진행하여, RPT에 대한 추가 WS-Fed 엔드포인트를 정의합니다.

$AdditionalWSFedEndpoint = @(

"https://ccs.login.microsoftonline.com/ccs/login.srf"

"https://ccs-sdf.login.microsoftonline.com/ccs/login.srf"

"https://stamp2.login.microsoftonline.com/login.srf"

)

다음 cmdlet 명령어를 실행하여, RPT 모니터링 및 자동 업데이트를 활성화합니다.

Set-AdfsRelyingPartyTrust -TargetName "Microsoft Office 365 Identity Platform" -AdditionalWSFedEndpoint $AdditionalWSFedEndpoint -AutoUpdateEnabled $true -MonitoringEnabled $true

다음 cmdlet 명령어를 실행하여, RPT에 클레임 발급 승인 규칙을 설정합니다.

Set-AdfsRelyingPartyTrust -Targetname "Microsoft Office 365 Identity Platform" -IssuanceAuthorizationRules ' => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");

이제 클레임 발급 변환 규칙을 구성해보겠습니다.

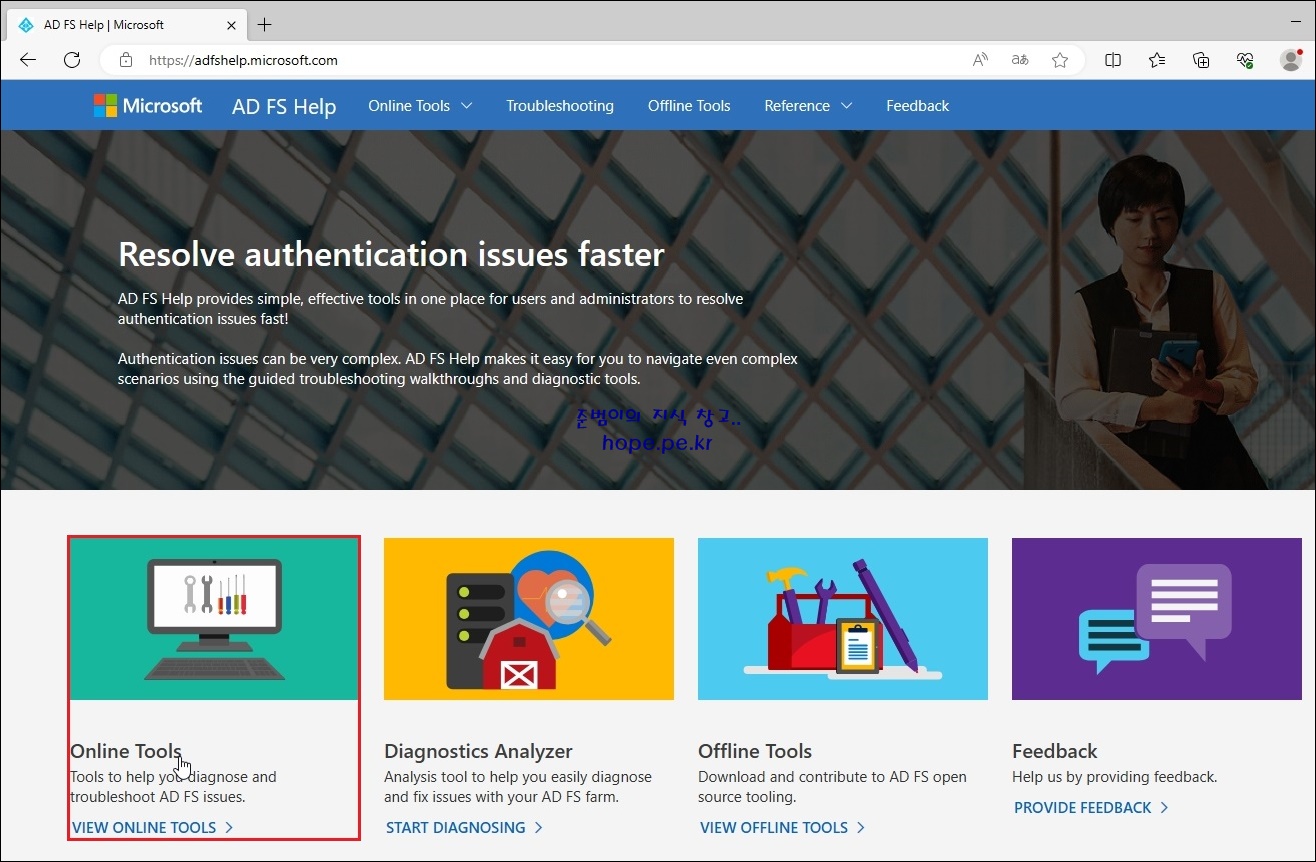

https://adfshelp.microsoft.com 사이트 접속 속 후 'Online Tools' 를 클릭 합니다.

AD FS Help | Microsoft

adfshelp.microsoft.com

'Azure AD RPT Claim Rules' 를 클릭 합니다.

Azure AD RPT Claim Rules 화면에서, 1) General Information 단계의 'Next' 를 클릭 합니다.

2) Unique Identifier 단계에서, 조직에서 사용하는 Unique Identifier 방법을 선택 후 'Next' 를 클릭 합니다.

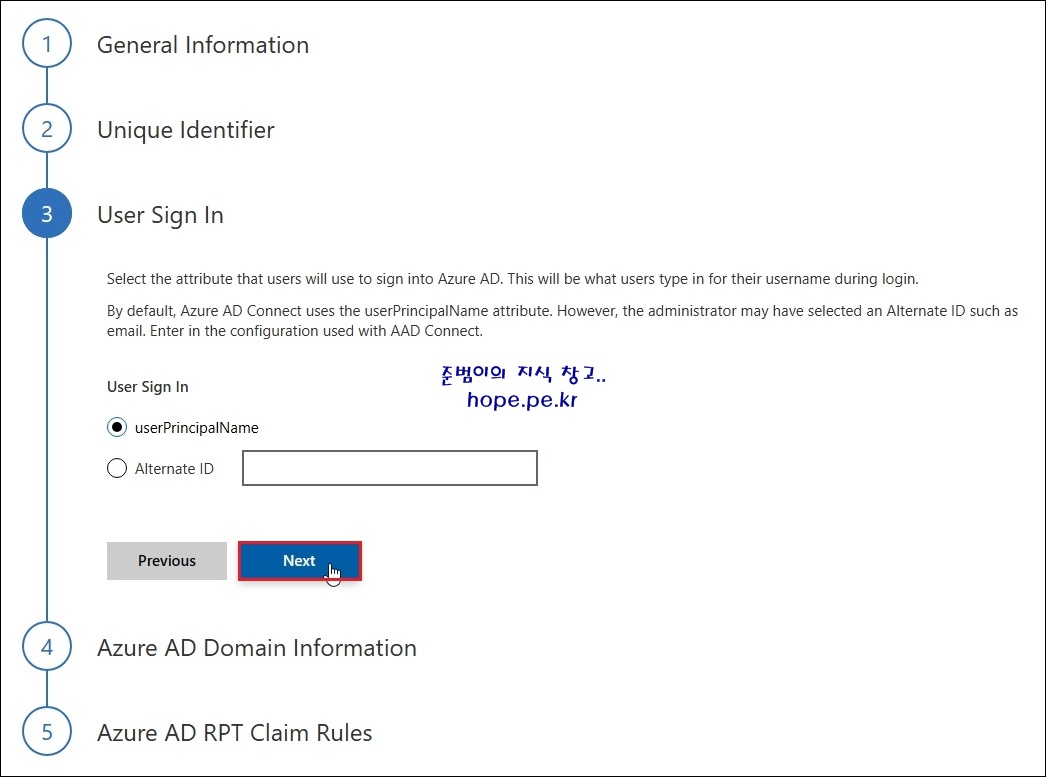

3) User Sign in 단계에서, 조직에서 사용하는 User Sign In 방법 선택 후 'Next' 를 클릭 합니다.

4) Azure AD Domain Information 단계에서, 조직에 여러 페더레이션 도메인이 있거나 -SupportMultipleDomain 스위치를 사용하여 Azure AD 트러스트를 만든 경우에는 'Yes' 를 선택 / 아닐 경우에는 'No' 선택 후 'Generate Claims' 를 클릭 합니다.

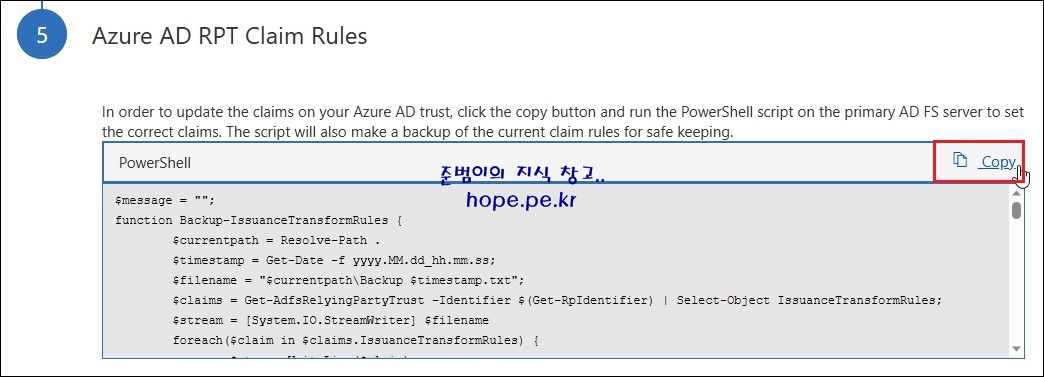

5) Azure AD RPT Claim Rules 단계에서, 'Copy' 를 클릭합니다.

PowerShell에서 복사한 내용을 붙여넣기 합니다.

다음으로 AADC 서버로 이동 합니다.

그리고 Azure AD Connect 설치 마법사를 실행하여 사용자 로그인 방법을 'AD FS 페더레이션' 으로 구성하는 과정을 다시 한번 진행 합니다.

그러면 최초 과정시에는 표시되지 않았던 Azure AD 트러스트 과정이 표시됩니다. '다음' 을 클릭 합니다.

구성 준비 완료 화면에서, '구성' 을 클릭 합니다.

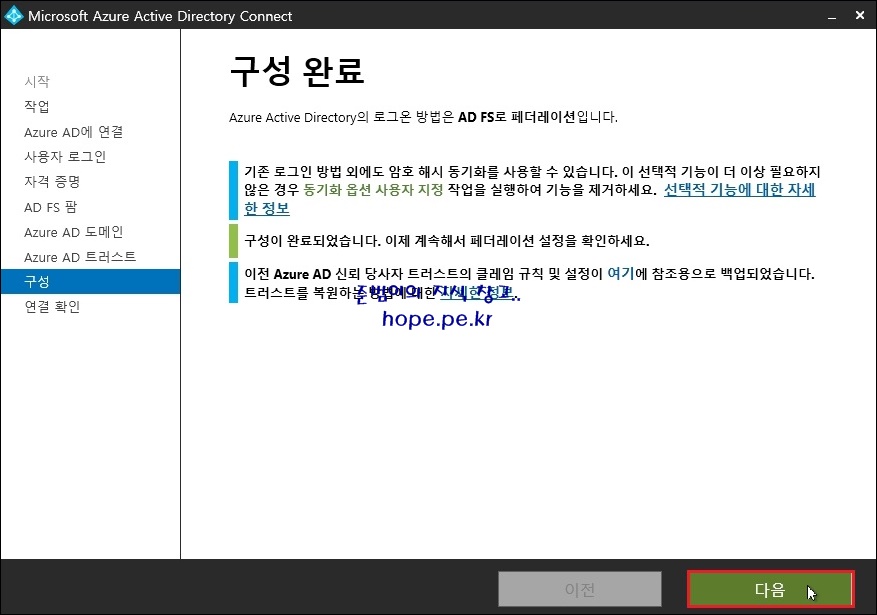

자~ 구성 완료 화면에서, 정상적으로 구성이 완료되었다는 메세지 확인 후 '다음' 을 클릭 합니다.

페더레이션 연결 확인 화면에서, '끝내기' 를 클릭 하면 Azure AD Connect 설치 마법사를 통해 사용자 로그인 방법을 'AD FS 페더레이션' 으로 구성하는 모든 과정이 정상적으로 완료 됩니다.

해당 도메인으로 Microsoft 365에 로그인을 시도하면 다음과 같이 ADFS 로그인 페이지로 이동됨을 확인 후 로그인을 진행합니다.

Microsoft 365에 정상적으로 로그인됨을 확인 합니다.

참고: Creating the ‘Microsoft Office 365 Identity Platform’ Relying Party Trust manually

Creating the ‘Microsoft Office 365 Identity Platform’ Relying Party Trust manually - The things that are better left unspoke

There are several methods to create the Relying Party Trust (RPT) between Active Directory Federation Services (AD FS) and Azure Active Directory automatically: Using Azure AD Connect with the Use an existing AD FS farm option or the Configure a new AD FS

dirteam.com

이상으로 "'Azure AD Connect가 AAD 신뢰 당사자 트러스트를 만들거나 업데이트할 수 없습니다.' 에러 조치" 방법에 대해 알아보았습니다.

감사합니다.

'Microsoft Cloud > Microsoft 365' 카테고리의 다른 글

| Microsoft Graph PowerShell을 사용하여 Microsoft 365에 연결 (0) | 2023.07.15 |

|---|---|

| Azure AD Graph 사용 중지 및 Powershell 모듈 사용 중단 (0) | 2023.06.28 |

| Exchange Hybrid 환경(중앙 집중식 메일 전송)에서, EXO 온보딩 계정의 메일 수신 불가 현상(SPAMHAUS) 해결 (2) | 2023.05.20 |

| 'cloud.microsoft' - Microsoft 365 앱 및 서비스를 위한 통합 도메인 (0) | 2023.04.29 |

| Microsoft 365 Copilot - 듬직한 나의 Microsoft 365 업무 부종사 (0) | 2023.03.27 |

최근댓글